Test de pénétration

La discipline reine

Test de pénétration

Les cyber-attaques – le plus grand risque commercial en 2022 dans le monde*. Il est temps de vérifier si elles sont bien positionnées.

*Allianz Risk Barometer 2022, 18 janvier 2022

Ce que nous savons

C’est pourquoi KALWEIT ITS

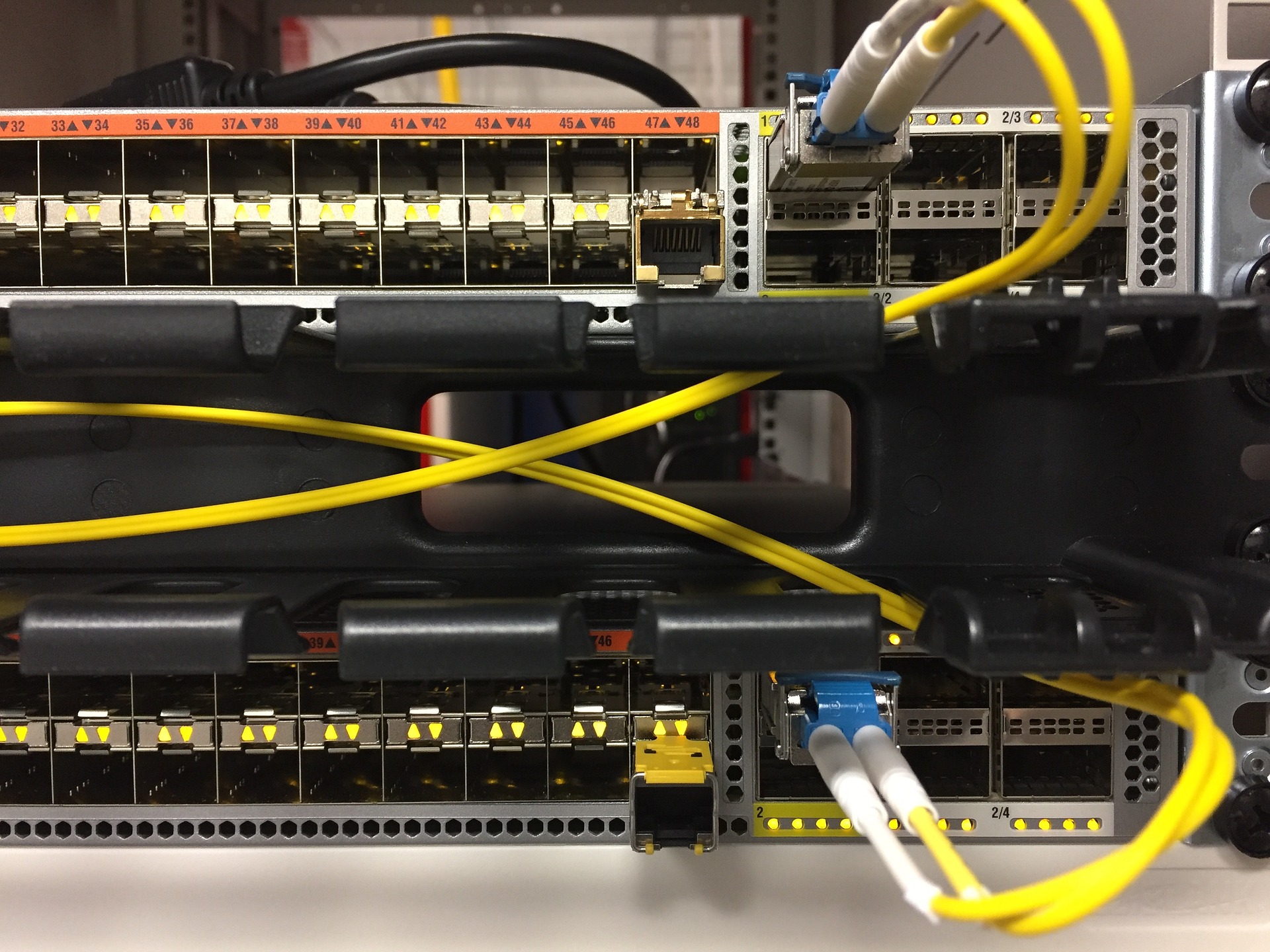

L’objectif du test d’intrusion est de pénétrer dans les systèmes informatiques. Nous agissons comme des agresseurs potentiels, identifions les vecteurs d’attaque et les exploitons techniquement. Vous obtenez ainsi un aperçu réaliste des (in)sécurités de vos solutions informatiques et pouvez combler les failles de sécurité avant que les attaquants ne les exploitent.

En tant qu’entreprise de conseil indépendante spécialisée dans les disciplines de la sécurité informatique, la réalisation de tests d’intrusion fait partie de notre discipline reine. Notre ambition est de réaliser des tests d’intrusion peu automatisés avec une approche transparente et compréhensible. Les exigences spécifiques aux secteurs de la banque ou de la santé ne constituent pas un défi pour nous.

-

-

Nous croyons qu'aujourd'hui, la sécurité informatique doit être différente

. La sécurité, c'est la confiance dans des solutions indépendantes. La sécurité

n'est pas un produit, mais un processus continu. C'est précisément pour cette raison que

nous travaillons avec des méthodes de conseil holistiques et que nous considérons les entreprises comme

facteur de sécurité global - comme le ferait un attaquant

. Parce qu'un concept ne fait pas un système.

-

- Nous travaillons selon des normes reconnues telles que PTES, NIST,

OWASP Testing Guide, PCI-DSS, Cyber Kill Chain ainsi que le concept d'exécution

pour les tests d'intrusion de l'Office fédéral allemand de la sécurité

dans la technologie de l'information. En outre, nos projets sont assurés pour

les dommages pécuniaires ainsi que les dommages corporels et matériels.

Nous vous assistons dans tous les types de tests d’intrusion :

- Test de périmètre

- Test client

- Test de délinquance interne

- Tests d’applications web/logiciels d’application/applications mobiles

- Tests de systèmes bancaires de base et de réseaux de détail

- Revue de sécurité

- Tests de calculateurs de moteur

- Tests de dispositifs IoT, firmware et matériel

- Tests dans l’environnement cloud (AWS, Microsoft Azure ou Google Cloud)

- Tests de solutions de flutter

- Tests d’environnements SAP

- Tests de l’infrastructure WLAN

Forte expertise dans la réalisation de tests d’intrusion dans les secteurs de la banque et de la finance, de la santé, des infrastructures critiques et de la vente au détail.

Déroulement des tests

Dans le cadre du premier entretien, nous apprenons à mieux vous connaître, vous et votre entreprise. Lors de la deuxième série d’entretiens, nous discutons ensemble de la suite des événements avec tous les décideurs. Il s’agit de déterminer la méthodologie à appliquer pour le test d’intrusion.

Après avoir identifié les vecteurs d’attaque possibles dans le cadre du test d’intrusion et déterminé leur probabilité d’occurrence ainsi que le montant des dommages, nous vous présentons les résultats dans le cadre d’un rapport final.

Celui-ci comprend, outre un Management Summary, une description détaillée des risques inhérents et une Proof of Concept, de sorte que vous puissiez reproduire les points faibles en interne avec vos propres experts informatiques.

Les recommandations d’action détaillées constituent le cœur de la documentation. Elles vous permettent de remédier aux points faibles de manière simple et compréhensible.

Indépendamment d’un débriefing gratuit pour clarifier les questions en suspens ou les incertitudes, nous vous proposons également, sur demande, une confirmation de la réussite d’un test d’intrusion. Vous pouvez l’utiliser comme preuve vis-à-vis de vos clients et partenaires commerciaux.

Le rapport final contient les éléments suivants :

- Données cadre du projet (nom du projet, personne de contact, période de test, portée)

- Résumé de la gestion

- Description de la démarche et des méthodes utilisées

- Résumé et évaluation des vulnérabilités identifiées en termes de criticité (y compris mention des valeurs CVSS et des entrées CVE) et preuve de concept technique

- Description technique détaillée des vulnérabilités / risques inhérents identifiés

- Recommandation de mesures pour remédier à la vulnérabilité ainsi que liste de toutes les vulnérabilités sous forme de tableau (Excel).

Vos contacts

Vous pouvez toujours nous joindre personnellement. Parce que la fidélité du partenaire est bien plus importante pour nous que le succès à court terme.

Philipp Kalweit

Associé gérant

+49 40 285 301 257

Philipp Kalweit est un consultant expérimenté en sécurité informatique sur les thèmes de la sensibilisation à la sécurité et de l’audit informatique offensif. En tant que directeur de la stratégie et du conseil, il est responsable de la stratégie de l’entreprise et des activités de conseil. Depuis six ans, il conseille et contrôle des clients issus de l’environnement des PME et des grands groupes, notamment des organisations réglementées par la BCE et la BaFin ainsi que des groupes dans le secteur de la vente au détail. Son activité de conseil est centrée sur la sécurité informatique holistique. Pour son travail, il a été honoré en 2019 par DIE ZEIT en tant que « Hamburger du mois » et a été intégré la même année dans la liste Forbes « 30 under 30 DACH ».

Günther Paprocki

Associé gérant

+49 40 285 301 258

Depuis mai 2024, il est Günther Paprocki, ingénieur commercial diplômé, est l’associé gérant de KALWEIT ITS. En tant que directeur des ressources humaines et des opérations, il est responsable des opérations et des ressources humaines. Après avoir travaillé chez Sharp, Philips et Cisco, il apporte un vent de fraîcheur à notre société de conseil. Que ce soit dans le domaine du photovoltaïque, de l’e-mobilité ou du premier réseau de téléphonie mobile en Allemagne, Günther Paprocki a toujours travaillé dans des secteurs d’avenir. Sa mission actuelle : rendre la cybersécurité plus forte en Allemagne.