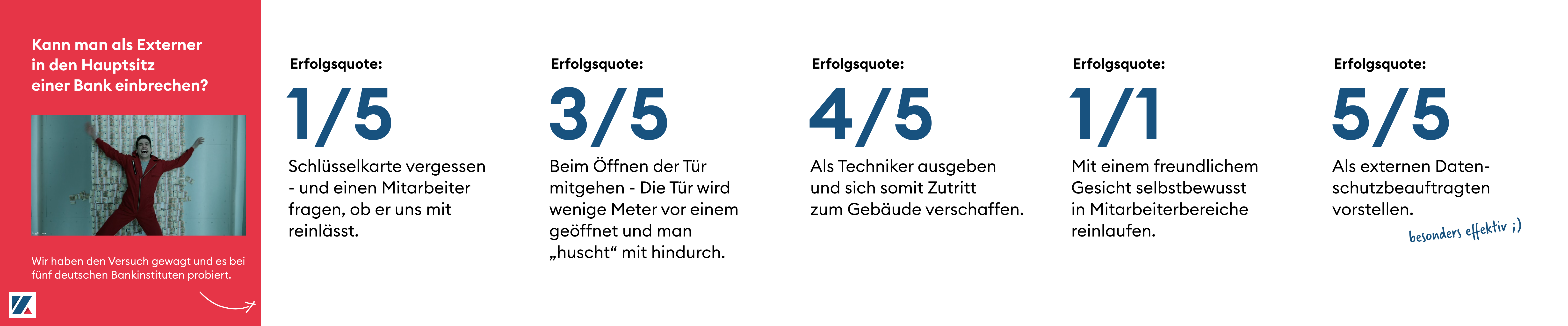

In einer zunehmend digitalisierten und vernetzten Welt wird die Sicherheit von Bankinstituten ständig auf die Probe gestellt. Doch wie sieht es mit der physischen Sicherheit aus? Können Außenstehende wirklich in den Hauptsitz einer Bank eindringen? Wir haben genau das getestet und fünf deutsche Bankinstitute im Rahmen von Tiber-EU Beauftragungen geprüft. Die Ergebnisse sind aufschlussreich – und teilweise alarmierend.

1. Schlüsselkarte vergessen: Türöffner ohne Erfolg

Die wohl einfachste Methode, sich Zugang zu einem gesicherten Bereich zu verschaffen, besteht darin, einen Mitarbeiter zu bitten, die Tür zu öffnen. Dies könnte zum Beispiel damit begründet werden, dass man seine Schlüsselkarte vergessen hat. Doch unsere Tests zeigen: Diese Taktik scheitert häufig. Viele Mitarbeiter fragen gezielt nach Namen und Zugehörigkeit, bevor sie jemanden passieren lassen. Der einfache Türöffner funktioniert also nicht mehr so leicht wie früher. Dies zeigt, dass das Bewusstsein für Sicherheitsrisiken in vielen Fällen bereits geschärft ist.

2. Mitgehen beim Türöffnen: Erfolg durch geschickte Tarnung

Eine weitaus effektivere Methode, die wir getestet haben, war das Mitgehen, wenn eine Tür in der Nähe geöffnet wird. Besonders erfolgreich war diese Taktik, wenn gefälschte Betriebsausweise genutzt wurden, um Glaubwürdigkeit zu erzeugen. Diese Ausweise ließen sich leicht anhand von LinkedIn-Posts erstellen, auf denen Mitarbeiter häufig ein Bild ihres Betriebsausweises posten, wenn sie das Unternehmen verlassen. Diese Praxis, so unschuldig sie erscheinen mag, birgt erhebliche Risiken, da die Nachbildung dieser Ausweise mit den richtigen Informationen einfach wird. Ein unachtsamer Moment kann so schnell zu einem Sicherheitsvorfall führen.

3. Als Techniker ausgeben: Keine Fragen, keine Kontrolle

Eine weitere Methode, die wir ausprobierten, war das Auftreten als Techniker. Hierbei versuchten wir, ein Man-in-the-Middle (MITM)-Spionagegerät in einem Bodentank eines Konferenzraums zu installieren. Obwohl wir dabei erwischt wurden, stellte uns niemand infrage. Im Gegenteil: Wir wurden sogar gefragt, ob wir weitere technische Probleme am Arbeitsplatz eines Mitarbeiters lösen könnten. Dieses Szenario zeigt, wie wichtig es ist, auch vermeintliche Experten zu überprüfen, bevor ihnen Zugang zu sensiblen Bereichen gewährt wird.

4. Mitarbeitereingang ohne Kontrolle: Zutritt mit Selbstbewusstsein

Bei einem der getesteten Bankhäuser nutzten wir eine erhebliche Schwachstelle: den Mitarbeitereingang. Hier ermöglichte uns ein externer Sicherheitsdienst ungehinderten Zugang, da die Zutrittskontrolle mangelhaft war und keine Personenvereinzelungsanlage im Einsatz war. Alles, was es brauchte, war ein freundliches und selbstbewusstes Auftreten. Dies unterstreicht, wie wichtig es ist, dass Sicherheitskräfte gut geschult sind und dass technologische Barrieren den Zugang zusätzlich sichern.

5. Als Datenschutzbeauftragter auftreten: Eine Tarnung mit Erfolgsgarantie

Von allen getesteten Methoden erwies sich das Auftreten als externer Datenschutzbeauftragter als besonders erfolgreich. Einmal im Gebäude, war es leicht, sich als solcher auszugeben, was das Misstrauen der Mitarbeiter deutlich reduzierte und einen längerfristigen Zugang ermöglichte. Datenschutzbeauftragte sind in vielen Unternehmen rar, und es ist unwahrscheinlich, dass ein Mitarbeiter auf einen echten Kollegen trifft, der die Faktenlage kennt. Diese Methode zeigt, wie wichtig es ist, interne und externe Compliance-Mitarbeiter klar zu identifizieren und regelmäßig zu schulen.

Fazit: Die größte Schwachstelle bleibt der Mensch

Unsere Tests haben gezeigt, dass trotz technischer Sicherheitsvorkehrungen erhebliche Lücken bestehen, die potenziell ausgenutzt werden können. Ob durch soziale Manipulation, fehlende Zutrittskontrollen oder unzureichendes Hinterfragen von Externen – die größte Schwachstelle bleibt der Mensch. Dies ist eine ernüchternde Erkenntnis, die Unternehmen dazu anregen sollte, ihre Sicherheitsstrategien zu überdenken und sowohl Mitarbeiter als auch Sicherheitspersonal regelmäßig zu schulen und zu sensibilisieren.

Wie heißt es doch so schön? Die größte Schwachstelle ist und bleibt der Mensch. Schützen wir uns davor, indem wir wachsam bleiben und kontinuierlich dazulernen.