Qué hay que tener en cuenta en la puesta en marcha

La prueba de penetración debe prestar atención a

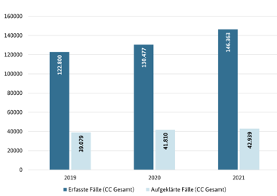

La amenaza que suponen los ciberdelincuentes no deja de aumentar en Alemania. Según el Informe Federal sobre la Situación de la Ciberdelincuencia de la Oficina Federal de Policía Criminal (BKA), que se publica anualmente, el número de casos registrados aumentó más de un 12% hasta alcanzar los 146.363 el año pasado. No hay que olvidar que los casos no sólo aumentan en cantidad, sino también en calidad. Así es como los ciberdelincuentes son cada vez más capaces de penetrar en los sistemas seguros.

La BKA entiende la ciberdelincuencia en sentido estricto como «los delitos dirigidos contra Internet, los sistemas informáticos o sus datos». Se trata, por ejemplo, de ataques que provocan una sobrecarga deliberada de la red de una institución o una empresa.

¿Cómo pueden las instituciones o empresas protegerse de esto? ¿Qué papel desempeñan las pruebas de penetración y qué hay que tener en cuenta a la hora de encargarlas?

Las pruebas de penetración (pentest para abreviar) son pruebas de seguridad de ordenadores individuales o redes de cualquier tamaño. Al comprobar el mayor número posible de componentes y aplicaciones de un sistema de red o de software, la seguridad se pone a prueba para identificar las vulnerabilidades. Para ello se utilizan los mismos métodos que podría utilizar un atacante real. De este modo, se puede simular la sensibilidad de un sistema en un escenario realista.

Las pruebas de penetración pueden:

- Descubra las vulnerabilidades de seguridad ocultas antes de que lo hagan los hackers

- Ahorrar costes de seguimiento y reducir los tiempos de inactividad en la red

- Apoyar el desarrollo de medidas de seguridad eficientes es

- Promover el cumplimiento de las directrices de seguridad

- Mantener la fidelidad de los clientes y la imagen de la empresa

- Evaluar la situación actual de la seguridad informática por parte de un tercero externo (mediante una visión imparcial con una perspectiva diferente del sistema).

- Aumentar la seguridad a nivel técnico y organizativo

- Detectar posibles errores (errores de programación, errores lógicos, vulnerabilidades)

Otras ventajas que ofrece una prueba de penetración:

Para entender al atacante, hay que actuar como un atacante potencial. Este enfoque ofrece una mejor visión de las posibles vulnerabilidades y de cómo las explotaría un atacante. Este cambio de perspectiva es importante para poder aclarar cuestiones concretas sobre la seguridad del sistema. Las pruebas de penetración también son variables y versátiles, por ejemplo, para probar un componente específico del sistema de forma más explícita. Estos pueden ampliarse fácilmente para incluir la ingeniería social o las pruebas físicas, que ponen a prueba la seguridad de los edificios de oficinas y las competencias previas de los empleados para el tema de la seguridad informática.

Por lo tanto, hay muchas razones por las que se necesita un pentest. A primera vista, uno tiene la impresión de que los pentests sólo ofrecen ventajas a una organización, pero ¿qué pasa con las posibles desventajas?

¿Qué desventajas puede tener una prueba de penetración?

Si los pentests no se llevan a cabo de forma profesional, se pueden causar daños importantes a su empresa.

Por ejemplo, pueden fallar componentes individuales o incluso toda la red.

Además, pueden producirse pérdidas de datos, por ejemplo, si la base de datos se modifica por una consulta SQL mal planteada.

Además, se puede filtrar información sobre las vulnerabilidades encontradas u otra información que pueda formar un vector de ataque al atacar.

Por lo tanto, depende mucho del proveedor que elija. Porque algunas empresas venden bajo el término prueba de penetración, escaneos de seguridad que no corresponden al alcance habitual de una prueba de penetración. A menudo, esto se debe a la falta de cualificación, al ahorro de costes o al ahorro de tiempo, ya que las pruebas de penetración, por regla general, duran al menos dos semanas y, en consecuencia, consumen mucho tiempo.

La conclusión de los contras es comprobar que el proveedor ofrece pruebas de penetración cualificadas. Para tenerlo todo en cuenta a la hora de la puesta en marcha, este aspecto se tratará con más detalle en el siguiente subcapítulo. Pero antes de pasar al último paso, la puesta en marcha, está la cuestión de cuándo y con qué frecuencia tiene sentido un pentest.

¿Cuándo tiene sentido una prueba de penetración?

En principio, un sistema puede probarse en cualquier momento. Sin embargo, no tiene mucho sentido que los pentests se lleven a cabo repetidamente en una infraestructura informática que no ha cambiado. Por lo tanto, distinguimos entre un pentest de primera vez, cíclico y mínimo.

En consecuencia, recomendamos diferentes enfoques:

Primera vez: Si el pentest se realiza por primera vez, debe hacerse a fondo para determinar el estado actual de la organización. Esto significa que todos los componentes de la infraestructura informática deben ser examinados a fondo y estar bien documentados.

Cíclico: Para poder mantener el nivel de seguridad, los pentests regulares son la mejor opción. Esto suele implicar el desarrollo de un programa independiente de pruebas de penetración con la empresa de seguridad informática. Este programa se adapta regularmente a la situación de la organización, especialmente en caso de cambios. Así se garantiza que todas las innovaciones resultantes de los cambios estén suficientemente probadas.

Mínimo: Toda organización debería realizar un pentest detallado en todos los componentes al menos una vez al año para poder evaluar bien su propia situación de seguridad informática.

En la práctica, se ha demostrado que es útil realizar primero un pentest puntual y luego desarrollar un programa cíclico de pruebas de penetración. Esto mantiene los estándares de seguridad tan altos como sea posible y ofrece a un potencial atacante pocos o ningún vector de ataque. El principio de las pruebas y el calendario de las mismas estarían así cubiertos, pero ¿qué hay que tener en cuenta ahora a la hora de la puesta en marcha?

¿Qué debe buscar en un comisario?

A continuación se exponen 5 puntos que las organizaciones pueden utilizar como lista de comprobación a la hora de encargar un trabajo:

- ¿A quién debo contratar para realizar una prueba de penetración?

Clásicamente, las empresas de seguridad informática son una GmbH, AG o GmbH & Co. KG. Las excepciones confirman la regla, pero también hay algunos puntos que deberían hacernos reflexionar:

- ¿Es la empresa de seguridad informática una UG (sociedad de responsabilidad limitada)?

Se trata de una empresa muy joven. Una empresa que no estaba dispuesta a realizar una aportación de capital de 25.000 euros o que todavía no podía hacerlo. En este punto, recomendamos encargar sólo estudios pequeños con un volumen de proyecto inferior a 10.000 euros.

- ¿Está asegurada la empresa de seguridad informática?

Las pruebas de penetración pueden causar daños como los enumerados anteriormente en las desventajas. Esto se puede mitigar con una suma asegurada que cubra adecuadamente. Antes de la puesta en marcha, hay que hacer una estimación de la cuantía de los daños y compararla con la suma máxima asegurada.

- ¿Los responsables de la huella son personas físicas?

Si la persona responsable es una persona física en lugar de una persona jurídica, recomendamos no encargarla. No hay manera de probar la autenticidad de una persona. También se recomienda precaución en el caso de GbR. No hay obligación de inscribirse.

- ¿Se indica un número de identificación del IVA en el impreso?

Los desaparecidos Ust. Id. No. muestra directamente que el contratista potencial sólo ha realizado muy pocos y pequeños proyectos en el último año y en el actual. Se debe evitar la puesta en marcha.

- ¿Demuestra la empresa de seguridad informática conocimientos profundos demostrables?

Si la empresa no está cualificada de forma demostrable, desaconsejamos encargarla. Sólo aquellos que puedan presentar los certificados adecuados (por ejemplo, CSP, CEH, CISSP, OSCP, conceptos de implementación BSI/PTES/MITRE Attack Framework, etc.) pueden realizar las pruebas correctamente de acuerdo con determinadas normas.

- ¿Es un negocio diario o un servicio entre muchos otros?

Los proveedores de servicios informáticos grandes o muy grandes pueden tener los recursos financieros y humanos necesarios para satisfacer las demandas de varias empresas principales, pero recomendamos que se encargue a las pequeñas y medianas empresas la realización de una prueba de penetración. Suelen ofrecer una mayor flexibilidad, jerarquías planas y la posibilidad de finalizar rápidamente los proyectos.

¿Ha encontrado una empresa que tenga una forma jurídica adecuada y cuente con el personal y los conocimientos necesarios para llevar a cabo una prueba de penetración?

– pida ahora un presupuesto.

- ¿Se puede responder a las siguientes preguntas después de recibir la oferta?

- ¿Cuántas personas participarán en el proyecto?

- ¿Cuáles son las cualificaciones de las personas implicadas?

- ¿Se realizan las pruebas de acuerdo con las normas internacionales?

- ¿Cuál es el procedimiento exacto para realizar la prueba de penetración?

- ¿Tiene la empresa contratada una dirección IP estática?

Mediante una dirección IP estática, el cliente no sólo puede realizar una lista blanca, sino que también puede ver de un vistazo qué ataques y pruebas está realizando el contratista en su propia infraestructura. Además, las listas blancas permiten al departamento de TI del cliente determinar si los ataques detectados forman parte de la prueba de penetración o si se trata de un ataque real.

- ¿Quién es el responsable del proyecto de pruebas de penetración?

Una persona de contacto permanente por parte del contratista y del cliente es importante para la comunicación sobre el estado actual del proyecto. Esto minimiza el esfuerzo y el número de reuniones. De este modo, ambas personas de contacto intercambian la información y las preguntas necesarias entre ellas y, si es necesario, las transmiten a sus colegas para que las aclaren.

Conclusión

En resumen, las pruebas de penetración son indispensables en la era digital actual. El número de casos registrados por el Bundeslagebild Cybercrime de la BKA (Informe Federal de Situación de la Ciberdelincuencia) aumenta cada año, aunque el número de casos resueltos se mantiene más o menos constante en 39.000 – 43.000. Esto significa que cada vez hay más casos que no se pueden resolver. Por lo tanto, es necesaria la autoprotección, en la que las pruebas de penetración desempeñan un papel fundamental, ya que minimizan significativamente el riesgo de verse afectado por los ciberataques. Si ahora encarga una prueba de penetración y tiene en cuenta los puntos descritos anteriormente, nada debería interponerse en su camino para llevarla a cabo con éxito y mejorar su nivel de seguridad.