Worauf man bei der Beauftragung von

Penetrationstest achten sollte

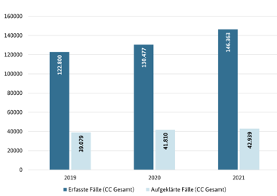

Die Bedrohungslage durch Cyberkriminelle steigt in Deutschland stetig. Laut dem jährlich veröffentlichten, sogenannten Bundeslagebild Cybercrime des Bundeskriminalamtes (BKA), stieg die Zahl der registrierten Fälle im vergangenen Jahr um über 12% Prozent auf 146.363. Nicht unerwähnt soll hierbei bleiben, dass die Fälle nicht nur in Quantität, sondern auch in Qualität steigen. So gelingt es Cyberkriminellen immer besser auch in gesicherte Systeme einzudringen.

Unter Cybercrime im engeren Sinne versteht das BKA „Straftaten, die sich gegen das Internet, informationstechnische Systeme oder deren Daten richten“. Dazu zählen beispielsweise Angriffe, die zu einer bewusst herbeigeführten Überlastung des Netzes einer Institution oder eines Unternehmens führen.

Wie können sich Institutionen oder Unternehmen davor schützen? Was für eine Rolle spielen Penetrationstests dabei und was sollte man bei der Beauftragung beachten?

Penetrationstests (kurz Pentest) sind Sicherheitstests einzelner Rechner oder Netzwerke jeglicher Größe. Durch eine Überprüfung möglichst aller Systembestandteile und Anwendungen eines Netzwerks oder Softwaresystems, wird die Sicherheit auf die Probe gestellt, um Schwachstellen zu ermitteln. Dafür werden dieselben Methodiken angewendet, mit welchen ein echter Angreifer vorgehen könnte. So kann die Empfindlichkeit eines Systems in einem Realitätsnahen Szenario simuliert werden.

Penetrationstests können:

- Versteckte Sicherheitslücken aufdecken, bevor es Hacker tun

- Folgekosten sparen und Ausfallzeiten im Netzwerk reduzieren

- Unterstützend bei der Entwicklung effizienter Sicherheitsmaßnahmen wirken

- Die Einhaltung von Sicherheitsrichtlinien fördern

- Die Kundenbindung und das Image des Unternehmens bewahren

- Die aktuelle IT-Sicherheitslage durch einen externen Dritten bewerten (durch eine unvoreingenommene Sicht mit einer anderen Perspektive auf das System)

- Die Sicherheit auf technischer und organisatorischer Ebene erhöhen

- Potenzielle Fehler (Programmierfehler, Logikfehler, Schwachstellen) aufdecken

Weitere Vorteile, die ein Penetrationstest bietet:

Um den Angreifer verstehen zu können, muss man wie ein potenzieller Angreifer agieren. Durch diese Vorgehensweise bekommt man einen besseren Überblick auf mögliche Schwachstellen und wie ein Angreifer diese ausnutzen würde. Dieser Perspektivenwechsel ist wichtig, um spezifische Fragen zur Sicherheit des Systems klären zu können. Penetrationstests sind zudem variabel und vielseitig einsetzbar, um z.B. eine bestimmte Systemkomponente expliziter zu testen. Genauso gut lassen sich diese um Social Engineering oder physikalischen Tests erweitern, wodurch die Sicherheit von Bürogebäuden und die bisherigen Kompetenzen der Mitarbeitenden für das Thema IT-Sicherheit getestet werden.

Es gibt somit viele Gründe, warum ein Pentest gebraucht wird. Auf den ersten Blick gewinnt man den Eindruck, dass Pentests einer Organisation nur Vorteile bieten, doch wie sieht es mit möglichen Nachteilen aus?

Welche Nachteile kann ein Penetrationstest haben?

Werden die Pentests nicht professionell durchgeführt, können große Schäden an Ihrem Unternehmen entstehen.

Beispielsweise kann es zu Ausfällen einzelner Komponente oder gar dem ganzen Netzwerk kommen.

Außerdem können Datenverluste auftreten, indem z.B. durch eine unüberlegte SQL-Anfrage die Datenbank verändert wird.

Des Weiteren können Informationen über gefundene Schwachstellen oder sonstige Informationen, die einen Angriffsvektor bilden können, durch das Angreifen geleakt werden.

Daher kommt es sehr darauf an welchen Anbieter man wählt. Denn einige Unternehmen verkaufen unter dem Begriff Penetrationstest, Sicherheitsscans, die dem üblichen Umfang eines Penetrationstests nicht entsprechen. Das liegt häufig an unzureichenden Qualifikationen, Kostenersparnis oder an Zeitersparnis, da Penetrationstest, in der Regel, mindestens zwei Wochen lang dauern und dementsprechend aufwändig sind.

Die Quintessenz der Nachteile ist, den Anbieter dahingehend zu überprüfen, ob er qualifizierte Penetrationstests anbietet. Um bei der Beauftragung auf alles zu achten, wird im nächsten Unterkapitel auf diesen Aspekt genauer eingegangen. Doch bevor wir uns dem letzten Schritt, der Beauftragung widmen, stellt sich noch die Frage, wann und wie häufig ein Pentest sinnvoll ist.

Wann ist ein Penetrationstest sinnvoll?

Grundsätzlich kann ein System zu jederzeit getestet werden. Allerdings macht es wenig Sinn, dass Pentests wiederholt an einer unveränderten IT-Infrastruktur durchgeführt werden. Daher unterscheiden wir zwischen einem erstmaligen, zyklischen und minimalen Pentest.

Entsprechend empfehlen wir unterschiedliche Vorgehensweisen:

Erstmalig: Findet der Pentest erstmalig statt, muss dieser gründlich durchgeführt werden, um den aktuellen Status Quo der Organisation zu ermitteln. Das bedeutet alle Komponente der IT-Infrastruktur sollten fundiert untersucht und daraufhin gut dokumentiert werden.

Zyklisch: Um das Sicherheitsniveau aufrecht erhalten zu können, sind regelmäßige Pentests die beste Wahl. Dabei wird zumeist ein eigenes Penetration-Testing-Programm mit dem IT-Sicherheitsunternehmen entwickelt. Dieses Programm wird regelmäßig an die Situation, vor allem bei Veränderungen, der Organisation angepasst. Dadurch wird sichergestellt das alle durch Änderungen entstandene Neuerungen ausreichend getestet werden.

Minimal: Jede Organisation sollte mindestens einmal im Jahr einen ausführlichen Pentest über alle Komponenten durchführen, um die eigene IT-Sicherheitslage gut einschätzen zu können.

In der Praxis hat sich bewährt, zuerst einen einmaligen Pentest durchzuführen und daraufhin ein zyklisches Penetration-Testing-Programm zu entwickeln. Dadurch werden die Sicherheitsstandards so hoch wie möglich gehalten und bieten einem potenziellen Angreifer, geringe bis gar keine Angriffsvektoren. Das Prinzip des Testens und der Zeitpunkte für Tests wäre damit erfasst, doch was muss nun bei der Beauftragung beachtet werden?

Was sollte man bei dem Beauftragten beachten?

Nachfolgend werden 5 Punkte aufgeführt, die Organisationen bei der Beauftragung als Checkliste verwenden können:

- Wen beauftrage ich für die Durchführung eines Penetrationstests?

Klassischerweise sind IT-Sicherheitsunternehmen eine GmbH, AG oder GmbH & Co. KG. Ausnahmen bestätigen die Regel – es gibt jedoch auch einige Punkte, bei denen Sie stutzig werden sollten:

- Ist das IT-Sicherheitsunternehmen eine UG (Haftungsbeschränkt)?

Hierbei handelt es sich um ein sehr junges Unternehmen. Ein Unternehmen, das entweder nicht bereit war, eine Stammeinlage i.H.v. 25.000 Euro zu leisten oder es noch nicht konnte. An dieser Stelle empfehlen wir nur kleine Untersuchungen mit einem Projektvolumen von weniger als 10.000 Euro zu beauftragen.

- Ist das IT-Sicherheitsunternehmen versichert?

Durch Penetrationstest können wie oben in den Nachteilen aufgeführt, Schäden entstehen. Durch eine ausreichend deckende Versicherungssumme lässt sich dies mindern. Vor einer Beauftragung sollte abgeschätzt werden wie hoch die Schäden sein könnten und mit der maximalen Versicherungssumme verglichen werden.

- Sind die Verantwortlichen im Impressum Einzelpersonen?

Findet sich als verantwortliche Person eine Einzelperson anstatt einer juristischen Person wieder, empfehlen wir von einer Beauftragung abzusehen. Es gibt keine Möglichkeit die Echtheit einer Person nachzuweisen. Vorsicht ist auch bei GbR geboten. Es herrscht keine Registerpflicht!

- Ist im Impressum eine Umsatzsteuer-Identifikationsnummer angegeben?

Die fehlende Ust. Id. Nr. zeigt direkt, dass der potenzielle Auftragnehmer nur sehr wenige, kleine Projekte im letzten und laufenden Jahr durchgeführt hat. Eine Beauftragung sollte vermieden werden.

- Weist das IT-Sicherheitsunternehmen nachweisbares fundiertes Wissen auf?

Ist das Unternehmen nicht nachweisbar qualifiziert, raten wir von einer Beauftragung ab! Nur die entsprechenden Zertifikate (z.B. CSP, CEH, CISSP, OSCP, Durchführungskonzepte BSI/PTES/MITRE Attack Framework, usw.) vorlegen kann, kann nach bestimmten Standards sachgemäß testen.

- Handelt es sich um ein Tagesgeschäft oder um einen Service von vielen?

Große bis sehr große IT-Dienstleister haben zwar die monetären und personellen Möglichkeiten den Ansprüchen von mehreren Kerngeschäften nachzugehen, jedoch empfehlen wir für die Durchführung eines Penetrationstests klein- und mittelständische Unternehmen zu beauftragen. Diese bieten meist eine höhere Flexibilität, flache Hierarchien und die Möglichkeit zur zügigen Projektabwicklung.

Sie haben ein Unternehmen gefunden, das über eine passende Rechtsform verfügt und das Personal sowie auch die Expertise besitzt einen Penetrationstest durchzuführen?

– fragen Sie nun nach einem Angebot.

- Können die folgenden Fragen nach Erhalt des Angebotes beantwortet werden?

- Wie viele Personen werden an dem Projekt beteiligt sein?

- Welche Qualifikationen weisen die beteiligten Personen auf?

- Wird nach internationalen Standards getestet?

- Wie ist die genaue Vorgehensweise bei der Durchführung des Penetrationstests?

- Hat das beauftragte Unternehmen eine statische IP-Adresse?

Mittels einer statischen IP-Adresse kann nicht nur der Auftraggeber ein Whitelisting durchführen, er kann auch auf einen Blick erkennen welche Angriffe und Tests der Auftragnehmer auf die eigene Infrastruktur durchführt. Außerdem erlaubt es der IT-Abteilung des Auftraggebers durch das Whitelisting festzustellen ob erkannte Angriffe Teil des Penetrationstests sind oder ob es sich um einen realen Angriff handelt.

- Wer ist für das Penetrationstest Projekt verantwortlich?

Eine feste Kontaktperson von Seiten des Auftragnehmers und des Auftraggebers ist wichtig für die Kommunikation über den aktuellen Stand des Projektes. Dadurch wird der Aufwand und die Anzahl an Meetings minimiert. Beide Kontaktpersonen tauschen somit die notwendigen Informationen und Fragen untereinander aus und geben diese gegebenenfalls an Ihre Kollegen zur Klärung weiter.

Fazit

Zusammenfassend lässt sich sagen, dass Penetrationstests in der heutigen digitalen Zeit unabdingbar sind! Die durch das Bundeslagebild Cybercrime des BKA erfasste Zahl an Fällen steigt jährlich an, wobei die Zahl der aufgeklärten Fälle mehr oder weniger konstant bei 39.000 – 43.000 bleibt. Das bedeutet immer mehr Fälle können nicht gelöst werden. Somit ist ein Selbstständiger Schutz gefragt, bei dem Penetrationstests eine tragende Rolle spielen, da diese das Risiko, von Cyberangriffen betroffen zu sein, erheblich minimieren. Wenn Sie nun einen Penetrationstest beauftragen und dabei die oben beschriebenen Punkte berücksichtigen, sollte der erfolgreichen Durchführung des Pentests und der Verbesserung Ihres Sicherheitsniveaus nichts mehr im Wege stehen.