Ce à quoi il faut veiller lorsqu’on fait appel à

test d’intrusion

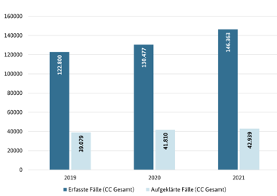

Le niveau de menace des cybercriminels ne cesse d’augmenter en Allemagne. Selon le Bundeslagebild Cybercrime publié chaque année par l’Office fédéral de la police criminelle (BKA), le nombre de cas enregistrés a augmenté de plus de 12% l’année dernière pour atteindre 146 363. Il ne faut pas oublier de mentionner que les cas augmentent non seulement en quantité, mais aussi en qualité. Les cybercriminels parviennent ainsi de mieux en mieux à s’introduire dans des systèmes sécurisés.

Par cybercriminalité au sens strict, le BKA entend « les infractions qui visent Internet, les systèmes informatiques ou leurs données ». Il s’agit par exemple d’attaques qui entraînent une surcharge délibérément provoquée du réseau d’une institution ou d’une entreprise.

Comment les institutions ou les entreprises peuvent-elles s’en protéger ? Quel est le rôle des tests d’intrusion dans ce contexte et à quoi faut-il faire attention lorsqu’on les commande ?

Les tests d’intrusion (en abrégé pentest) sont des tests de sécurité d’ordinateurs individuels ou de réseaux de toutes tailles. En contrôlant autant que possible tous les composants du système et les applications d’un réseau ou d’un système logiciel, la sécurité est mise à l’épreuve afin d’identifier les points faibles. Pour ce faire, les méthodes utilisées sont les mêmes que celles qu’utiliserait un véritable agresseur. La sensibilité d’un système peut ainsi être simulée dans un scénario proche de la réalité.

Les tests d’intrusion peuvent

- Détecter les failles de sécurité cachées avant que les pirates ne le fassent

- Économiser les coûts de suivi et réduire les temps d’arrêt du réseau

- Contribuer à l’élaboration de mesures de sécurité efficaces

- Promouvoir le respect des politiques de sécurité

- Fidéliser les clients et préserver l’image de l’entreprise

- Évaluer la situation actuelle en matière de sécurité informatique par un tiers externe (en apportant un regard impartial avec une perspective différente sur le système)

- Augmenter la sécurité au niveau technique et organisationnel

- Détecter les erreurs potentielles (erreurs de programmation, erreurs logiques, points faibles)

Autres avantages offerts par un test d’intrusion :

Pour pouvoir comprendre l’attaquant, il faut agir comme un attaquant potentiel. Cette approche permet d’obtenir une meilleure vue d’ensemble des vulnérabilités possibles et de la manière dont un attaquant les exploiterait. Ce changement de perspective est important pour pouvoir clarifier des questions spécifiques sur la sécurité du système. Les tests d’intrusion sont en outre variables et polyvalents, par exemple pour tester plus explicitement un composant particulier du système. Il est tout aussi possible d’y ajouter des tests d’ingénierie sociale ou des tests physiques, ce qui permet de tester la sécurité des immeubles de bureaux et les compétences actuelles des collaborateurs en matière de sécurité informatique.

Il existe donc de nombreuses raisons pour lesquelles un pentest est nécessaire. À première vue, on a l’impression que les pentests n’offrent que des avantages à une organisation, mais qu’en est-il des inconvénients éventuels ?

Quels peuvent être les inconvénients d’un test d’intrusion ?

Si les pentests ne sont pas effectués de manière professionnelle, votre entreprise peut subir des dommages importants.

Par exemple, il peut y avoir des pannes de certains composants ou même de l’ensemble du réseau.

En outre, des pertes de données peuvent se produire, par exemple si la base de données est modifiée par une requête SQL irréfléchie.

En outre, les informations sur les vulnérabilités trouvées ou d’autres informations pouvant constituer un vecteur d’attaque peuvent être divulguées par l’attaque.

C’est pourquoi cela dépend beaucoup du fournisseur que l’on choisit. En effet, certaines entreprises vendent sous le terme de test d’intrusion, des scans de sécurité qui ne correspondent pas à la portée habituelle d’un test d’intrusion. Cela est souvent dû à des qualifications insuffisantes, à des économies de coûts ou à un gain de temps, car les tests d’intrusion durent, en règle générale, au moins deux semaines et sont par conséquent coûteux.

La quintessence des inconvénients est de vérifier auprès du fournisseur s’il propose des tests d’intrusion qualifiés. Afin de veiller à tout lors du mandatement, cet aspect sera abordé plus en détail dans le prochain sous-chapitre. Mais avant de passer à la dernière étape, celle de la commande, il faut encore se demander quand et à quelle fréquence un pentest est utile.

Quand un test d’intrusion est-il utile ?

En principe, un système peut être testé à tout moment. Toutefois, il n’est guère judicieux que les pentests soient effectués de manière répétée sur une infrastructure informatique inchangée. C’est pourquoi nous faisons la distinction entre un pentest initial, un pentest cyclique et un pentest minimal.

Nous recommandons donc différentes approches :

Première fois: si le pentest a lieu pour la première fois, il doit être réalisé de manière approfondie afin de déterminer le statu quo actuel de l’organisation. Cela signifie que tous les composants de l’infrastructure informatique doivent être examinés de manière approfondie et bien documentés.

Cyclique: pour pouvoir maintenir le niveau de sécurité, des pentests réguliers sont le meilleur choix. La plupart du temps, un programme de test d’intrusion spécifique est développé avec l’entreprise de sécurité informatique. Ce programme est régulièrement adapté à la situation, notamment aux changements, de l’organisation. Cela permet de garantir que toutes les nouveautés résultant de modifications sont suffisamment testées.

Minimal: chaque organisation devrait effectuer au moins une fois par an un pentest détaillé sur tous les composants afin de pouvoir bien évaluer sa propre situation en matière de sécurité informatique.

Dans la pratique, il s’est avéré utile de procéder d’abord à un pentest unique, puis de développer un programme cyclique de tests d’intrusion. Les normes de sécurité sont ainsi maintenues au plus haut niveau possible et offrent peu ou pas de vecteurs d’attaque à un agresseur potentiel. Le principe des tests et les moments où ils doivent être effectués sont ainsi définis, mais que faut-il prendre en compte lors de la commande ?

A quoi faut-il faire attention en ce qui concerne le mandataire ?

Ci-dessous, 5 points que les organisations peuvent utiliser comme liste de contrôle lors du mandatement :

- Qui dois-je engager pour effectuer un test d’intrusion ?

Classiquement, les entreprises de sécurité informatique sont des SARL, des SA ou des SARL & Co KG. Les exceptions confirment la règle – mais il y a aussi quelques points sur lesquels vous devriez vous méfier :

- L’entreprise de sécurité informatique est-elle une UG (Haftungsbeschränkt) ?

Il s’agit d’une entreprise très jeune. Une entreprise qui n’était pas prête à fournir un apport initial de 25.000 euros ou qui ne le pouvait pas encore. À ce stade, nous recommandons de ne commander que des études de petite taille, dont le volume du projet est inférieur à 10.000 euros.

- L’entreprise de sécurité informatique est-elle assurée ?

Les tests d’intrusion peuvent entraîner des dommages, comme indiqué dans les inconvénients ci-dessus. Il est possible de réduire ce risque en souscrivant une assurance couvrant suffisamment de risques. Avant d’engager une entreprise, il convient d’estimer le montant des dommages et de le comparer avec la somme maximale assurée.

- Les responsables mentionnés dans les mentions légales sont-ils des individus ?

Si la personne responsable est une personne individuelle plutôt qu’une personne morale, nous vous recommandons de ne pas la mandater. Il n’existe aucun moyen de prouver l’authenticité d’une personne. La prudence est également de mise pour les GbR. Il n’y a pas d’obligation de s’enregistrer !

- Un numéro de TVA est-il indiqué dans les mentions légales ?

L’absence de TVA Id. Nr. indique directement que le contractant potentiel n’a réalisé que très peu de petits projets au cours de l’année dernière et de l’année en cours. Il convient d’éviter de les mandater.

- L’entreprise de sécurité informatique dispose-t-elle de connaissances solides et démontrables ?

Si la qualification de l’entreprise n’est pas prouvée, nous déconseillons de la mandater ! Seuls ceux qui peuvent présenter les certificats correspondants (p. ex. CSP, CEH, CISSP, OSCP, concepts de mise en œuvre BSI/PTES/MITRE Attack Framework, etc.) peuvent effectuer des tests appropriés selon certaines normes.

- S’agit-il d’une activité quotidienne ou d’un service parmi d’autres ?

Les grands et très grands prestataires de services informatiques ont certes les moyens financiers et humains de répondre aux exigences de plusieurs activités principales, mais nous recommandons de faire appel à des petites et moyennes entreprises pour la réalisation d’un test d’intrusion. Celles-ci offrent généralement une plus grande flexibilité, des hiérarchies plates et la possibilité de mener des projets rapidement.

Vous avez trouvé une entreprise ayant une forme juridique appropriée et disposant du personnel et de l’expertise nécessaires pour effectuer un test d’intrusion ?

– demandez maintenant une offre.

- Est-il possible de répondre aux questions suivantes après avoir reçu l’offre ?

- Combien de personnes seront impliquées dans le projet ?

- Quelles sont les qualifications des personnes impliquées ?

- Les tests sont-ils effectués selon les normes internationales ?

- Quelle est la procédure exacte pour effectuer le test d’intrusion ?

- L’entreprise mandatée a-t-elle une adresse IP statique ?

Au moyen d’une adresse IP statique, non seulement le donneur d’ordre peut effectuer un whitelisting, mais il peut aussi voir d’un coup d’œil les attaques et les tests que le preneur d’ordre effectue sur sa propre infrastructure. De plus, grâce à la liste blanche, il permet au service informatique du donneur d’ordre de déterminer si les attaques détectées font partie du test d’intrusion ou s’il s’agit d’une attaque réelle.

- Qui est responsable du projet de test d’intrusion ?

Une personne de contact fixe du côté du contractant et du client est importante pour la communication sur l’état actuel du projet. Cela permet de minimiser les efforts et le nombre de réunions. Les deux personnes de contact échangent ainsi entre elles les informations et les questions nécessaires et les transmettent, le cas échéant, à vos collègues pour clarification.

Conclusion

En résumé, les tests d’intrusion sont indispensables à l’ère numérique actuelle ! Le nombre de cas recensés par le Bundeslagebild Cybercrime du BKA augmente chaque année, tandis que le nombre de cas élucidés reste plus ou moins constant, entre 39 000 et 43 000. Cela signifie que de plus en plus de cas ne peuvent pas être résolus. Une protection autonome est donc nécessaire, dans laquelle les tests d’intrusion jouent un rôle prépondérant, car ils minimisent considérablement le risque d’être touché par des cyberattaques. Si vous commandez maintenant un test d’intrusion en tenant compte des points décrits ci-dessus, plus rien ne devrait s’opposer à la réussite du pentest et à l’amélioration de votre niveau de sécurité.